Últimamente se ha detectado un incremento notable en el uso por parte de los ciberdelincuentes para hacerle ejecutar malware (habitualmente PowerShell por ser un lenguaje multiplataforma).

Esta nueva técnica se ejecuta mediante correo electrónico o directamente en el navegador inyectando código que le presenta algún tipo de ventana o mensaje sugiriendo que hay un error al abrir un documento o una página web.

Este mensaje proporciona «instrucciones» para «solucionarlo» mediante la copia y pega de un script en un terminal de PowerShell.

Algunos ejemplos de este tipo de ataque son:

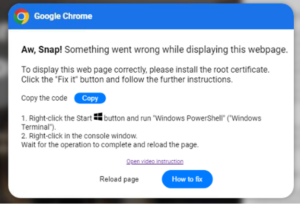

– Te dicen que no se puede mostrar la página web hasta instalar un certificado raíz y te dan un código (malicioso) para ejecutarlo. Obviamente, este código será el encargado de instalar malware en su ordenador.

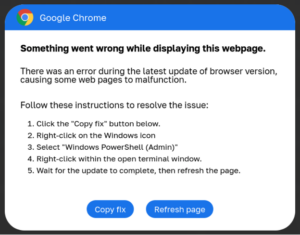

– Te dicen que existe un error con el navegador y que es necesario ejecutar un código para actualizarlo. Ya sabe qué hará este script 😉

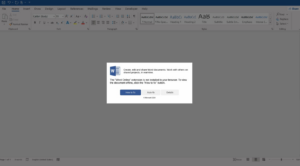

– Un e-mail con un HTML adjunto que simula ser una página de Microsoft Word y te dice que la extensión no está instalada. Seguro que ya tiene claro que este «fijo» no será nada bueno, ¿verdad? 😉

– Te comparten un documento y el código HTML adjunto simula ser un OneDrive en el que se muestra un error sobre un supuesto problema de DNS. La supuesta «solución» vuelve a ser ejecutar malware:

Nunca debe ejecutar ningún código o script que le sea indicado por un correo electrónico o página web desconocida. Si tenéis alguna duda al respecto de un error, podéis consultaros.

Esta información nos llega desde los servicios TIC de la UPC y se os la compartimos para que estéis informados de los posibles «peligros» que os podéis encontrar. Esperamos que esta información sea de interés.

Saludos,

El Equipo de Pangea